Kali Linux > Information Gathering > IDS IPS Identification

fragroute

Intercepta, modifica, y reescribe el tráfico de salida con destino a un host especificadoPrueba de su Firewall con fragrouter

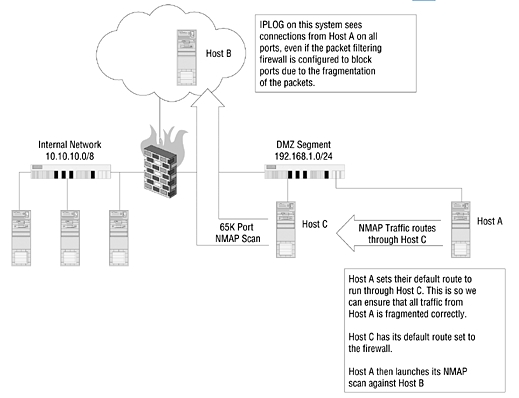

Como mencionamos anteriormente, los ataques de fragmentación son una gran manera de superar los cortafuegos de filtrado de paquetes. Esto no es normalmente un problema en absoluto con iptables / netfilter, sin embargo, puede ocurrir en ciertas condiciones. Y si alguna vez es necesario para evaluar las capacidades de firewall de una pieza de equipo de red en conjunto con los servidores de seguridad de Linux, este es un gran método para hacerlo.

Para probar su firewall (s) usando fragrouter, tendrá dos sistemas, además de su firewall / filtro de paquetes. Esto se debe a fragrouter no por diseño puede ejecutar en el mismo sistema desde el que se está probando (de acuerdo con la documentación, esto es para evitar abusos).

En este ejemplo, tenemos tres sistemas. El servidor de seguridad, nuestra caja de escáner llamado Host-A, la máquina iplog llamado host B, y el sistema fragrouter llamado Host-C.

Vamos a suponer que usted ya ha configurado el Host A y Host B-tal como se describe aquí. Nuestro anfitrión-C es un viejo sistema RedHat 7.2, y si bien este sistema operativo ha sido de fin de lifed (EOL) por Redhat, las actualizaciones de seguridad son todavía disponibles en el proyecto FedoraLegacy.org durante al menos un año y medio después de la fecha EOL (por lo menos).

Así que es un sistema operativo seguro, con el apoyo que no debe quedar expuesto a un riesgo desproporcionado de la utilice en un entorno de prueba. Ese arranque de largo aliento a un lado, usted tendrá que instalar fragrouter en el sistema (que por cierto, sólo hemos llegado a ejecutarse en los sistemas más antiguos Redhat, y por eso hemos traído todo esto!).

En el host-A: Establecer la ruta por defecto para el host B utilizando Host-C como la puerta de enlace:

[Root @ host-A root] # route add host Host-Host B gateway-B)

En el host-C: Instale e inicie fragrouter:

[Root @ host-C root] # fragrouter-F1 fragrouter: frag-1 comenzó

En el host-A, enciendan sus conexiones TCP, ataques nmap, etc y ver la salida del tráfico iplog Host-B. Además, vuelve el tráfico desde el host B al host A no pasará a través de fragrouter, lo cual es muy útil si usted también está probando cosas más avanzadas, como la combinación de su servidor de seguridad con un IDS. En general, la salida se va a ver en el host B será la misma que las pruebas nonfragmentation.

De hecho, se pueden realizar ensayos de fragmentación utilizando nmap con el indicador-f. Sin embargo, lo bueno de fragrouter es que eres capaz de probar cualquier aplicación que desee en un estado fragmentado (web, NFS, correo, etc).

Cuando se trata de demostrar cuál es el riesgo de ataques de fragmentación, esta es una fantástica manera de hacerlo.

Para concluir, el alcance de esta prueba es específicamente para verificar que las reglas que conocen están en su lugar y no son susceptibles a los ataques de fragmentación.

Por ejemplo, usted ya ha verificado que las reglas de salida están trabajando con los servidores de seguridad, y que está poniendo a prueba su capacidad para hacer frente a la fragmentación de paquetes complejo (o lo que desea es ver si el filtrado de paquetes en el switch / router realmente funciona!) .

fragrouter

Encamina el tráfico de la red de tal manera que puede eludir la mayoría de los sistemas de detección de intrusosFragrouter es un programa para el encaminamiento de tráfico de la red de tal manera como para eludir la mayoría de los sistemas de detección de intrusos.

La mayoría de los ataques implementados se corresponden con los que figuran en las Redes Seguras'' Inserción, Evasión, y denegación de servicio: Detección de intrusos en la red'' Eludir papel de enero de 1998.

Sintaxis

fragrouter [ -i interface] [ -p] [ -g hop] [ -G hopcount] ATTACK

ATTACK

-B1: base-1: reenvío de IP normal

-F1: frag-1: Enviar los datos solicitados en los fragmentos IP 8-byte.

-F2: frag-2: Enviar datos ordenados en fragmentos IP de 24 bytes.

-F3: frag-3: Enviar datos ordenados en fragmentos IP de 8 bytes, con un fragmento enviado fuera de orden.

-F4: frag-4: Envíe los datos en orden de 8 bytes fragmentos IP, duplicando el penúltimo fragmento en cada paquete.

-F5: frag-5: Enviar los datos de salida del orden de 8 bytes fragmentos IP, duplicando el penúltimo fragmento en cada paquete.

-F6: frag-6: Enviar datos ordenados en fragmentos IP de 8 bytes, el envío del último fragmento marcado en primer lugar.

-F7: frag-7: Enviar datos ordenados en fragmentos IP de 16 bytes, que precede a cada fragmento con un 8-byte nulo fragmento de datos que se superpone a la segunda mitad de la misma. Esto equivale a la visión de superposición de 16-byte fragmento reescribir los datos nulos de nuevo al ataque real.

-T1: tcp-1: Completa el protocolo de enlace TCP, envía FIN y RST falso (con sumas de comprobación incorrectas) antes de enviar los datos de pedidos 1-byte segmentos.

-T3: tcp-3: Completa el protocolo de enlace TCP, enviar datos ordenados en 1-byte segmentos, duplicando el penúltimo segmento de cada original paquete TCP.

-T4: tcp-4: Completa el protocolo de enlace TCP, enviar datos ordenados en 1-byte segmentos, el envío de un adicional de 1-byte del segmento que se superpone al segmento penúltimo de cada original paquete TCP con una carga útil de datos nulo.

-T5: tcp-5: Completa el protocolo de enlace TCP, envía los datos solicitados en los segmentos de 2 bytes, que precede a cada segmento con un 1-byte nulo segmento de datos que se superpone a la segunda mitad de la misma. Esto equivale a la visión de la superposición de 2 bytes segmento reescribir los datos nulos de nuevo al ataque real.

-T7: tcp-7: Completa el protocolo de enlace TCP, enviar datos ordenados en 1-byte segmentos intercalados con segmentos de 1 byte nulo para la misma conexión, pero con números de secuencia drásticamente diferentes.

-T8: tcp-8: Completa el protocolo de enlace TCP, enviar datos ordenados en 1-byte segmentos con un segmento enviado fuera de orden.

-T9: tcp-9: Completa el protocolo de enlace TCP, enviar datos de salida del orden de 1 byte segmentos.

-C2: TCBC-2: Completa el protocolo de enlace TCP, enviar datos ordenados en 1-byte segmentos intercalados con paquetes SYN para los parámetros de conexión mismos.

-C3: TCBC-3: No complete protocolo de enlace TCP, pero enviar datos nulos en pedidos 1-byte segmentos como si se hubiera producido. A continuación, lleve a cabo un apretón de manos con los parámetros de conexión TCP mismos, y enviar los datos reales en pedidos 1-byte segmentos.

-R1: tcbt-1: Complete TCP apretón de manos, cierra la conexión abajo con un RST, vuelva a conectar con números de secuencia drásticamente diferentes y enviar los datos de pedidos 1-byte segmentos.

-I2: ins-2: Completa el protocolo de enlace TCP, enviar datos ordenados en 1-byte segmentos, pero con malas sumas de comprobación TCP.

-I3: ins-3: Completa el protocolo de enlace TCP, enviar datos ordenados en 1-byte segmentos, pero sin conjunto bandera ACK.

-M1: misc-1: Windows Thomas Lopatic de ataque NT 4 Service Pack 2 de fragmentación IP de julio de 1997 (ver http://www.dataprotect.com/ntfrag/ para más detalles). Este ataque sólo se implantó para UDP.

-M2: misc-2: Cadenas de Linux John McDonald IP ataque de fragmentación IP de julio de 1998 (ver http://www.dataprotect.com/ipchains/ para más detalles). Este ataque sólo ha sido implemento para TCP y UDP.

No hay comentarios:

Publicar un comentario